Darkhotel APT強勢回歸:第一個目標(biāo)鎖定中國電信

2016-03-07 14:47:03 來源: 簡單 FreeBuf 評論:0 點擊:

Darkhotel APT組織又回來了,重返后的第一個目標(biāo)就是中國和朝鮮通信公司的高管們。

2014年11月,卡巴斯基實驗室的安全專家首次發(fā)現(xiàn)了Darkhotel 間諜組織,并且發(fā)現(xiàn)該組織至少已經(jīng)活躍了4年的時間,目標(biāo)基本鎖定在企業(yè)高管。當(dāng)這些企業(yè)高管心情愉悅的在奢侈酒店享受時,他們的敏感數(shù)據(jù)已經(jīng)被黑客拿走。

當(dāng)下比較令人煩躁的問題是,這個黑客組織還在繼續(xù)活躍。

Darkhotel APT組織簡介

該組織攻擊者技術(shù)非常嫻熟,就像資深的外科醫(yī)生,只要是自己感興趣的數(shù)據(jù)就一定能拿到,而且還會刪除惡意行為的痕跡。研究員們還發(fā)現(xiàn)每個目標(biāo)他們只竊取一次,絕不重復(fù)。受害者頭銜一般為:CEO、高級副總裁、高級研發(fā)工程師、銷售總監(jiān)、市場總監(jiān)。

Darkhotel 組織慣用的手段是魚叉式釣魚郵件,里面包含一個惡意文檔附件,通常是精心偽造的SWF文件,并在word文檔中嵌入了下載鏈接。利用的漏洞是Adobe Flash漏洞( CVE-2015-8651),但是該漏洞已在12月28日修復(fù)。攻擊者將惡意代碼偽裝進OpenSSL庫的一個組件中,還在惡意軟件中加入了很多反檢測方法,比如反沙盒過濾和just-in-time 解密。

卡巴斯基實驗室對Darkhotel 組織進行了詳細(xì)的調(diào)查,發(fā)現(xiàn)他們2015年內(nèi)的目標(biāo)主要位于朝鮮、俄羅斯、韓國、日本、孟加拉國、泰國、印度、莫桑比克和德國。

從2010年開始,Darkhotel APT就使用混淆HTML應(yīng)用(HTA)文件在受害者系統(tǒng)上植入后門和下載器代碼,去年8月份,安全專家們又發(fā)現(xiàn)了惡意HTA文件的新變種。

攻擊者們還提升了混淆技術(shù),使用更高效的躲避方法,比如,攻擊者使用簽名的下載器檢測已知的殺毒方案。

Darkhotel APT過去使用的魚叉式釣魚郵件的附件是.rar壓縮文件,看似是一個無毒的.jpg文件。事實上,文件是有一個可執(zhí)行的.scr文件,利用了right-to-left override (RTLO)技巧。當(dāng)文件被打開時,Paint應(yīng)用中會顯示一張圖片,與此同時,惡意代碼會默默的在后臺運行。

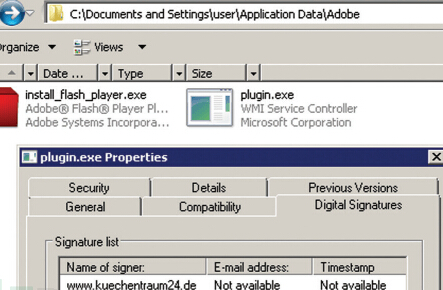

另外一個比較有趣的地方是,Darkhotel 間諜組織會使用竊取的數(shù)字證書簽名他們的惡意軟件。并且他們的組織成員似乎是韓國人或者會說韓語的人。

相關(guān)熱詞搜索:黑客組織 Darkhotel APT

上一篇:微步在線發(fā)布國內(nèi)首款威脅情報分析平臺

下一篇:全球安全行業(yè)融資收購簡報(2016年2月)

頻道總排行

- 高通上演《羋月傳》:在國內(nèi)從“冷宮”重入“正殿”

- 安全是物聯(lián)網(wǎng)(IoT)和聯(lián)網(wǎng)醫(yī)療設(shè)備的根本所在

- 扎克伯格仍然在努力說服貧困國家接入互聯(lián)網(wǎng)

- 關(guān)于《云計算綜合標(biāo)準(zhǔn)化體系建設(shè)指南》的解讀

- 庫克為他改變蘋果主頁 騰訊北京總部PM2.5低于35

- 騰訊云:云計算時代,CDN要解決的不僅僅是加速的問題

- 物聯(lián)網(wǎng):數(shù)據(jù)保護與軟件盈利能否共存

- 萬物互聯(lián)將為公共事業(yè)創(chuàng)造4.6萬億美元價值

- 提速降費是個“眾籌”項目

- 日本政府推網(wǎng)絡(luò)戰(zhàn)考試制度 黑客需持證上崗

頻道本月排行

- 12關(guān)于《云計算綜合標(biāo)準(zhǔn)化體系建設(shè)指南...

- 6日本政府推網(wǎng)絡(luò)戰(zhàn)考試制度 黑客需持...

- 5[截屏]接入支付寶 谷歌商店與服務(wù)將...

- 4堅決不給政府WhatsApp數(shù)據(jù):Facebook...

- 4[圖]Android N設(shè)置界面系統(tǒng)截圖曝光

- 4如何在水下保暖?新型皮毛潛水服就能...

- 4美研究人員開發(fā)高效基因編輯新方法

- 3中電信打擊電信詐騙:關(guān)停4950個號碼...

- 3Android隱私門:支付寶會偷偷拍照和...

- 3運營商透露Windows 10 Mobile最早...