CrazyEye,一款國人開源的堡壘機軟件(1)

2016-02-20 19:34:05 來源: Alex 高效運維 評論:0 點擊:

嘉賓介紹

Alex,多年運維+自動化開發經驗,曾任職公安部、飛信、Nokia中國、中金公司、Advent軟件、汽車之家等公司,目前任老男孩教育Python教學總監,熱愛技術、電影、音樂、旅游、妹子!

主題簡介

CrazyEye碉堡機誕生記及主要功能介紹,文末會有本軟件的開源地址,謝謝關注!

正文

假期姑娘們都不在身邊,又不想到處去看人海,所以呆在家里開發了個堡壘機,現已開源,歡迎大家試用,在使用前,容我先跟大家介紹下堡壘機的重要性!

到目前為止,很多公司對堡壘機依然不太感冒,其實是沒有充分認識到堡壘機在IT管理中的重要作用,很多人覺得,堡壘機就是跳板機,其實這個認識是不全面的,跳板功能只是堡壘機所具備的功能屬性中的其中一項而已,下面我就給大家介紹一下堡壘機的重要性,以幫助大家參考自己公司的業務是否需要部署堡壘機。

堡壘機有以下兩個至關重要的功能,權限管理和審計管理,以下我們分別論述之。

權限管理

當你公司的服務器變的越來越多后,需要操作這些服務器的人就肯定不只是一個運維人員,同時也可能包括多個開發人員,那么這么多的人操作業務系統,如果權限分配不當就會存在很大的安全風險,舉幾個場景例子:

1.設想你們公司有300臺Linux服務器,A開發人員需要登錄其中5臺WEB服務器查看日志或進行問題追蹤等事務,同時對另外10臺hadoop服務器有root權限。

在有300臺服務器規模的網絡中,按常理來講你是已經使用了ldap權限統一認證的,你如何使這個開發人員只能以普通用戶的身份登錄5臺web服務器。

并且同時允許他以管理員的身份登錄另外10臺hadoop服務器呢?并且同時他對其它剩下的200多臺服務器沒有訪問權限。

2.目前據我了解,很多公司的運維團隊為了方便,整個運維團隊的運維人員還是共享同一套root密碼,這樣內部信任機制雖然使大家的工作方便了,但同時存在著極大的安全隱患。

很多情況下,一個運維人員只需要管理固定數量的服務器,畢竟公司分為不同的業務線,不同的運維人員管理的業務線也不同,但如果共享一套root密碼,其實就等于無限放大了每個運維人員的權限。

也就是說,如果某個運維人員想干壞事的話,他可以在幾分鐘內把整個公司的業務停轉,甚至數據都給刪除掉。

為了降低風險,于是有人想到,把不同業務線的root密碼改掉就ok了么,也就是每個業務線的運維人員只知道自己的密碼,這當然是最簡單有效的方式。

但問題是如果你同時用了ldap,這樣做又比較麻煩,即使你設置了root不通過ldap認證,那新問題就是,每次有運維人員離職,他所在的業務線的密碼都需要重新改一次。

其實上面的問題,我覺得可以很簡單的通過堡壘機來實現,收回所有人員的直接登錄服務器的權限,所有的登錄動作都通過堡壘機授權。

運維人員或開發人員不知道遠程服務器的密碼,這些遠程機器的用戶信息都綁定在了堡壘機上,堡壘機用戶只能看到他能用什么權限訪問哪些遠程服務器。

在回收了運維或開發人員直接登錄遠程服務器的權限后,其實就等于你們公司生產系統的所有認證過程都通過堡壘機來完成了,堡壘機等于成了你們生產系統的SSO(single sign on)模塊了。你只需要在堡壘機上添加幾條規則就能實現以下權限控制了:

允許A開發人員通過普通用戶登錄5臺web服務器,通過root權限登錄10臺hadoop服務器,但對其余的服務器無任務訪問權限。

多個運維人員可以共享一個root賬戶,但是依然能分辨出分別是誰在哪些服務器上操作了哪些命令,因為堡壘機賬戶是每個人獨有的。

也就是說雖然所有運維人員共享了一同一個遠程root賬戶,但由于他們用的堡壘賬戶都是自己獨有的,因此依然可以通過堡壘機控制每個運維人員訪問不同的機器。

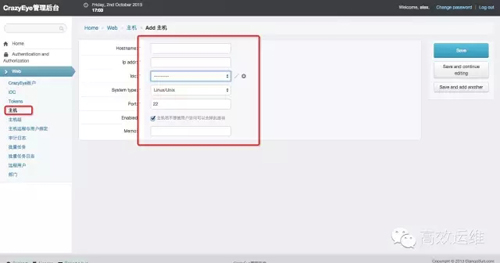

創建主機

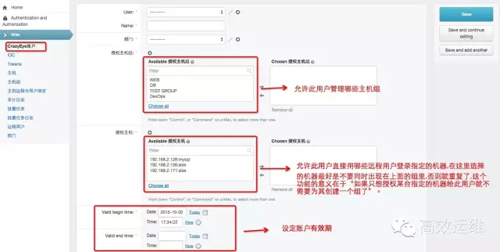

創建遠程用戶

創建主機與遠程用戶綁定關系

創建CrazyEye賬戶

配置WebSSH